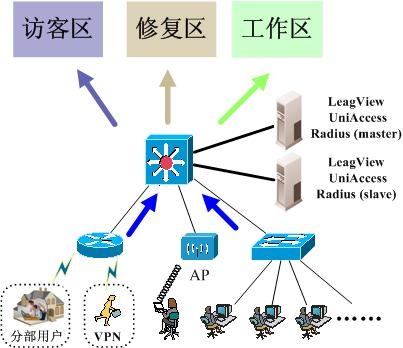

为防止非法用户、病毒、蠕虫、新兴黑客技术等对企业安全造成危害,采用NAC,只允许合法的、安全的、值得信任的设备(如PC、服务器、PDA)接入网络,而不允许其它设备接入。管理员可以将网络资源划分为不同的区域以便不同的终端访问不同区域的网络资源:访客区、修复区和正常工作区。划分方式可以是VLAN或者基于IP的访问控制列表(自定义动态ACL组)。

【访客区】:一般情况下,定义访客区的网络资源是可以被任何用户的终端访问的,如Internet资源。一般外来用户的终端设备被限制只能访问访客区的网络资源。

【修复区】:修复区网络资源是用来修复安全漏洞的,如补丁服务器、防病毒服务器、软件安装包服务器等,不符合组织安全策略要求的终端被限制在修复区中,强制它们进行安全修复。

【工作区】:工作区即是合法用户通过认证、检查并成功进入网络后,规定用户可以访问的网络资源,如:文件服务器、邮件服务器、其它应用系统等。

任何终端设备在接入网络时,必须遵循以下认证、审计、授权等步骤:

n 第一步,用户开机并以有线或无线方式接入企业内部网络,并发起网络访问;

n 第二步,网络内部接入设备要求用户接入认证(身份与安全策略);

n 第三步,根据用户终端的身份、安全状态的审计结果,分别采取以下措施:

p 未安装agent的终端,拒绝接入网络或划入访客区;

p 已安装agent,但身份不合法的终端,拒绝接入网络或划入访客区;

p 已安装agent、身份合法,但安全策略不合法的终端,拒绝接入网络或划入修复区(如:启用guest帐户、未装杀毒软件等);

p 已安装agent、身份合法、安全策略合法的终端,系统授权给终端相应的工作区资源,允许用户访问应该访问的资源。

p 已安装agent、身份合法、安全策略合法的终端,但终端的硬件ID标识不合法,拒绝接入网络或划入访客区、修复区。即LeagView UniAccess可以将用户和终端设备硬件ID进行绑定,即某个用户只能通过某台合法终端设备接入到网络中,这样可以禁止内部合法身份的员工私自将个人或他人电脑接入到网络中。

n 第四步,合法身份的用户以及满足组织安全规范的终端设备接入到网络时,系统会根据用户身份自动将终端设备切换到属于该用户的工作区中,从而实现不同权限的人可以访问不同的网络资源。

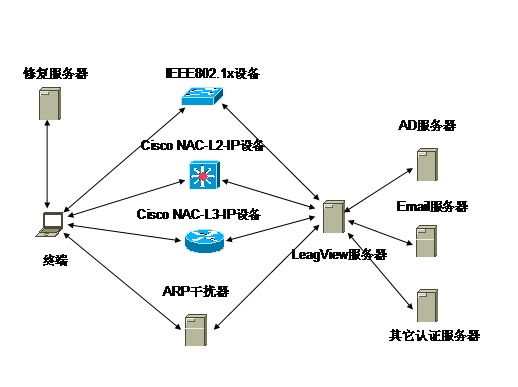

LeagView UniAccess网络准入控制架构

网络准入控制架构提供了四种方法解决不同网络环境的网络准入控制:

(1)、 IEEE802.1x

网络准入控制的802.1x实现同时支持多厂商网络设备,如华为、Cisco、H

(2)、 Cisco NAC-IP-2和Cisco NAC-IP-3

作为802.1x的补充,当网络中有支持Cisco NAC-IP-2和Cisco NAC-IP-3的网络设备存在时,连接在这部分网络设备下的终端可以通过Cicso NAC机制来实现准入控制。

(3)、 联软NACC

联软NACC是一种基于EAP over UDP协议技术的硬件网关型网络准入控制设备,专为解决非802.1X网络环境下(接入层交换机不支持802.1X或不支持HUB方式下接入)的网络准入控制问题而设计。通常是在网络核心交换机或指定服务器前安装NACC设备,来判断客户端是否符合接入要求并实现准入控制。

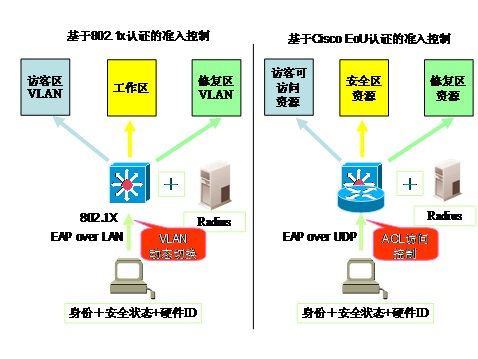

网络准入控制技术中,基于802.1x认证和基于Cisco EoU认证的两种准入控制技术都可以控制对不安全终端或者外来终端对网络资源的访问。基于802.1x认证的准入控制通过VLAN动态切换,将不安全的终端切换到修复区,将外来终端切换到访客区,从而实现对这些终端的访问控制;基于Cisco EoU证准入控制通过动态ACL(访问控制列表),直接限制外来终端或者不安全的终端对网络资源的访问。

基于802.1x认证和Cisco EoU认证准入控制技术对比

网络准入控制架构的突出特点是以网络设备为控制设备点,但又不局限于一家网络设备厂商,能够适应各种网络环境要求。网络准入控制架构支持高可靠性,避免因为LeagView UniAccess服务宕机或者网络通讯故障导致终端设备不能接入网络的情况。